Agence nationale de sécurité informatique ANSI - L'Agence nationale de la sécurité informatique met en garde contre la prolifération des jeux de challenge sur les réseaux sociaux. En effet, ces jeux sont

Mettre en place une politique de sécurité informatique : les bonnes pratiques (+ infographie) - Ivision

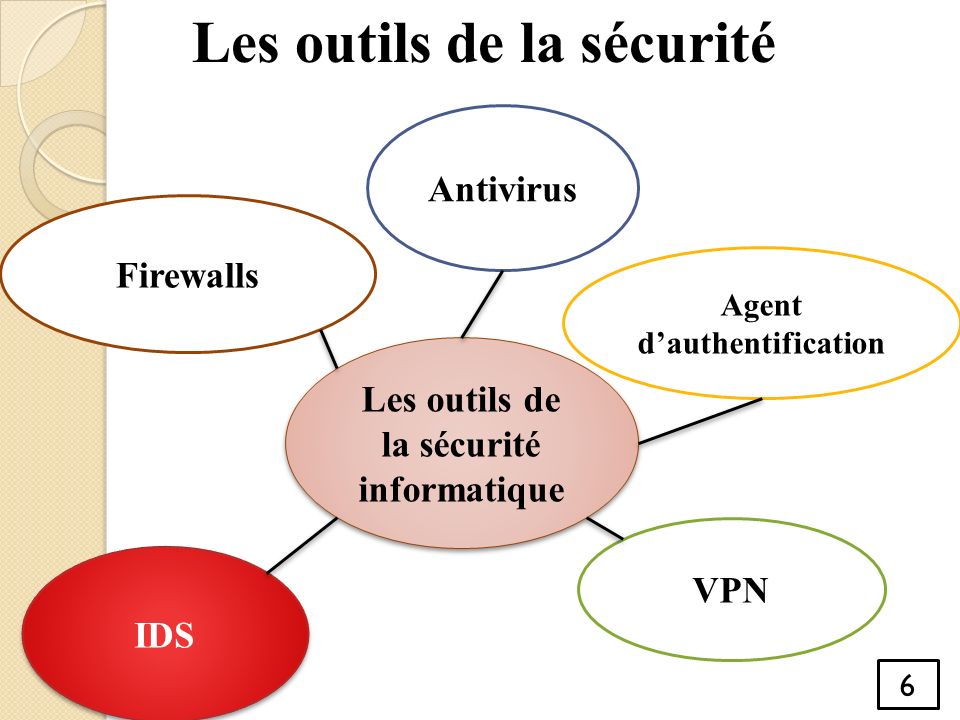

Outils de la sécurité des systèmes d'information – Sartagas votre guide d'outils informatiques pour votre CyberSécurité.

Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l'information (ITSM.10.089) - Centre canadien pour la cybersécurité

Mise en place d'un système de détection d'intrusion Présenté par: Elycheikh EL-MAALOUM Zakaria ZEKHNINI Mohammed RAZZOK Encadré par: : Mr. SEFRAOUI. - ppt télécharger

Agence nationale de sécurité informatique ANSI - Pour plus d'informations concernant le système d'évaluation PEGI veuillez consulter l'article suivant : https://www.ansi.tn/.../comprendre-le-syst-me-d-valuation... | Facebook